หัวใจการทำ Digital Transformation ด้วยเทคโนโลยีดิจิทัล คือ Cyber Resilience เพราะปัจจุบันไม่สามารถป้องกันภัยคุกคาม (Cyber Security) ได้จากระบบเพียงระบบเดียวอีกต่อไปแล้ว การวางระบบป้องกันขององค์กรนับจากนี้ต้องสามารถป้องกันการถูกโจมตี ที่มาหลากหลายรูปแบบ เพื่อให้บริการเพื่อให้ธุรกิจไม่หยุดชะงัก…

highlight

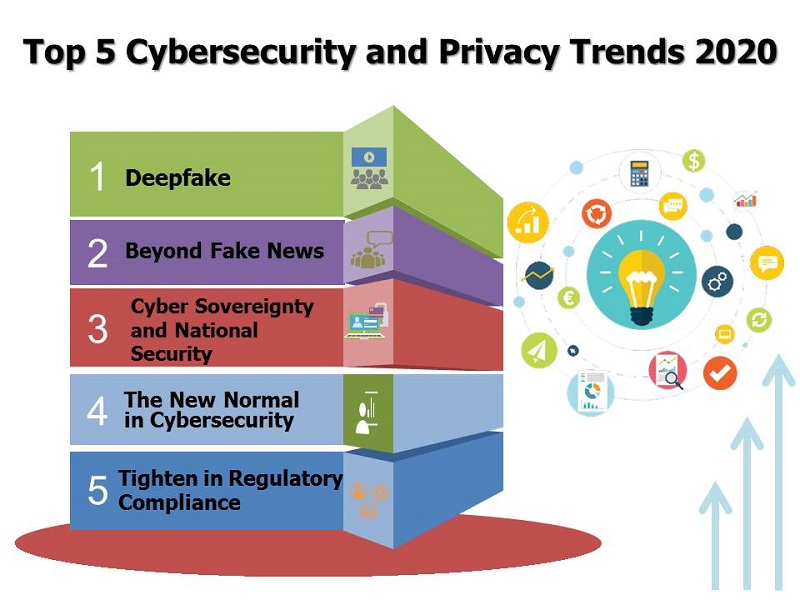

- 5 แนวโน้มภัยคุกคาม และความมั่นคงปลอดภัยไซเบอร์ที่ควรจับตามองในปี 2019 นั่นครอบคลุมไปตั้งแต่เรื่อง การหลอกหลวงได้อย่างเนียบเนี

ยนด้วยเทคโนโลยี (Deepfake), ขบวนการสร้างความเชื่อ (Beyond Fake News), อธิปไตยไซเบอร์ และระบบรักษาความปลอดภัยแห่ งชาติ (Cyber Sovereignty and National Security), ฺ (The New Normal in Cybersecurity) และความเข้มงวดของกฎหมาย (Tighten in Regulatory Compliance)

5 ข้อควรระวัง Cyber Security ในปี 2563

ปริญญา หอมเอนก ประธาน และผู้ก่อตั้ง ACIS เปิดเผยว่า การเชื่อมต่ออินเทอร์เน็ตจากจำนวนของอุปกรณ์ที่เพิ่มมากขึ้นในเครือข่าย ทำให้องค์กรในปัจจุบันอยู่ภาวะที่ไม่ปลอดภัย และการนำเทคโนโลยีที่ไม่สมบูรณ์ไปใช้ยิ่งเพิ่มโอกาสของการเกิดภัยคุกคามเพิ่มมากขึ้นตามไปด้วย และนี่คือ 5 แนวโน้มภัยคุกคาม และความมั่นคงปลอดภัยไซเบอร์ที่ควรจับตามองในปี 2019

การหลอกหลวงได้อย่างเนียบเนี

ทำให้สามารถสร้างวิดี

ขบวนการสร้างความเชื่อ (Beyond Fake News) วันนี้การสร้างข่าวจริง (Real News) ซึ่งเป็นกระบวนการล้างสมอง (Brainwash) โดยเผยแพร่ภาพการ์ตูน หรืออินโฟกราฟฟิค ด้านลบของบุคคลหรือสถาบั

เพื่อตอกย้ำด้านลบของบุคคลหรื

อธิปไตยไซเบอร์ และระบบรักษาความปลอดภัยแห่

ศึกษาพฤติ

ความปกติแบบใหม่ (The New Normal in Cybersecurity) ความปกติแบบใหม่ (The New Normal in Cybersecurity) ที่เกิดขึ้นบนโลกไซเบอร์ ที่ทุกคนต้องพร้อมรับมือกับภั

ดังนั้น องค์กรต้องเตรียมพร้อมและบริ

ความเข้มงวดของกฎหมาย (Tighten in Regulatory Compliance) ปัญหาที่เกิดขึ้นจากข้อมูลรั่

จึงควรต้องมีลงทุนใน “Value Preservation” เช่น การบริการผ่านแอปพลิเคชั่น การโอนเงินจากมือถือ ต้องมีเสถียรภาพ และความปลอดภั

เพื่อให้ลูกค้าเกิดความไว้วางใจ และเกิดมูลค่าต่อแบรนด์ไม่ใช่

ทั้งหมด นี้ 5 แนวโน้มดังกล่าวข้างต้น ถือเป็นปัจจัยสำคัญที่สุดในการจั

ส่วนขยาย * บทความเรื่องนี้น่าจะเป็นประโยชน์สำหรับการวิเคราะห์ในมุมมองที่น่าสนใจ ** เขียน : ชลัมพ์ ศุภวาที (บรรณาธิการ และผู้สื่อข่าว) *** ขอขอบคุณภาพประกอบ และข้อมูลบางส่วนจาก : -

สามารถกดติดตามข่าวสารและบทความทางด้านเทคโนโลยีของเราได้ที่ eleaderfanpage