ในปัจจุบันคำว่า Cybersecurity กำลังกลายเป็นคำยอดฮิตในวงการไอทีและนอกวงการไอทีอีกด้วย ประชาชนทั่วไปได้เห็นปัญหาการโจมตีทางไซเบอร์ตามสื่อต่าง ๆ กันอย่างต่อเนื่อง

เช่น การโจมตีของโปรแกรมมุ่งร้ายเรียกค่าไถ่ “Wannacry” จนถึง “Petya” หรือ “NotPetyaเล่นเอาเกิดปัญหากับระบบสารสนเทศทั่วโลกโดยเป็นข่าวครึกโครมอยู่หลายวัน สร้างความเสียหายให้กับองค์กรต่าง ๆ ทั่วโลก คำว่า “Cyberattack” หรือ “Cybersecurity” ถูกนำมากล่าวถึงตามสื่ออยู่บ่อย ๆ แต่เราไม่ค่อยได้ยินคำว่า “Cyber Resilience” กันมากนัก

ซึ่งแท้จริงแล้ว “สภาวะไซเบอร์” ที่เราใช้สมาร์ตโฟนและอินเทอร์เน็ตในการใช้งานโซเซียลมีเดียอยู่ในขณะนี้ คำว่า “Cyber Resilience” มีความสำคัญกับ “สภาวะไซเบอร์” อย่างมาก ดังนั้นเราควรศึกษาและทำความเข้าใจกับคำว่า “Cybersecurity” และ “Cyber Resilience” ให้ถ่องแท้ เพื่อให้เกิดประโยชน์ต่อตัวเรา ครอบครัว และองค์กร ตลอดจนประเทศชาติของเราในภาพรวมต่อไปในอนาคต

BACK TO THE BASIC : “Security” and “Resilience”

จากคำนิยามศัพท์ในเอกสาร Presidential Policy Practice : Critical Infrastructure Security and Resilience (PPD-21) โดยทำเนียบขาวรัฐบาลสหรัฐฯ ได้ให้คำจำกัดความของ “Security” แตกต่างจาก “Resilience ” ดังนี้

Security” หมายถึง การลดความเสี่ยงให้กับโครงสร้างพื้นฐานทั้งทางกายภาพและทางไซเบอร์ มุ่งเน้นไปที่การบริหารจัดการ การบุกรุก การโจมตี รวมทั้งภัยธรรมชาติและภัยที่มนุษย์ได้ก่อขึ้นทั้งตั้งใจและไม่ได้ตั้งใจ เช่น การก่อการร้าย หรือการโจมตีทางไซเบอร์

Resilience” หมายถึง ความสามารถในการเตรียมตัวและการปรับตัวต่อการเปลี่ยนแปลง รวมทั้งความสามารถในการทนทานต่อการบุกรุก การโจมตี รวมถึงความสามารถในการคืนสภาพของระบบ ไม่ว่าจะเป็นการโจมตีที่เกิดจากภัยธรรมชาติและภัยที่มนุษย์ได้ก่อขึ้นทั้งตั้งใจและไม่ได้ตั้งใจ

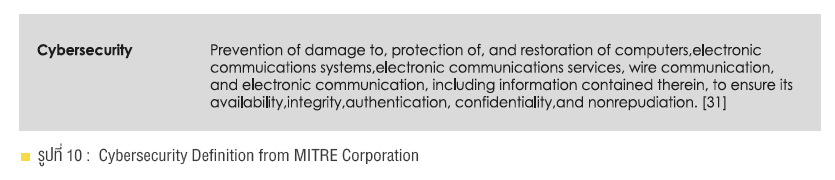

ดังนั้น จะเห็นได้ว่าความหมายของคำว่า “Resilience” มีความหมายลึกซึ้งกว่าคำว่า “Security” และเมื่อพูดถึง “Cybersecurity” ก็ไม่ได้มีคำจำกัดความอย่างชัดเจนมาก่อน (แต่ในปัจจุบัน MITRE corporation ได้นิยามไว้ในเอกสาร Cyber Resiliency Design Principles, January 2017)

ปัจจุบันเข้าใจกันโดยรวมว่า “Cybersecurity” หมายถึง ความมั่นคงปลอดภัยทางไซเบอร์ ที่ไม่ใช่ความมั่นคงปลอดภัยทางกายภาพ เช่น ประตูรั้ว การล็อกประตูบ้าน ประตูรถ แต่หากหมายถึงความมั่นคงปลอดภัยในการนำคอมพิวเตอร์และระบบสารสนเทศมาใช้ รวมถึงความมั่นคงปลอดภัยในการใช้งานอินเทอร์เน็ตผ่านอุปกรณ์เคลื่อนที่ต่าง ๆในปัจจุบัน

อาทิ สมาร์ตโฟน โดยสภาวะไซเบอร์นั้นยากที่จะควบคุมได้ ไม่เหมือนทางกายภาพที่สามารถกำหนดขอบเขตในการควบคุมได้อย่างชัดเจนดังนั้น “Cybersecurity” จึงบริหารจัดการยากกว่า “Physical Security” หรือ “Conventional Security

ภัยไซเบอร์ไม่ใช่เรื่องใหม่แต่ในปัจจุบันภัยไซเบอร์มีความสลับซับซ้อนมากขึ้น เนื่องจากมีการโจมตีในลักษณะ APT (Advanced Persistent Threat) ที่สนับสนุนโดยรัฐบาลของประเทศต่าง ๆ แบบลับ ๆ ที่เรียกกันว่า “State – Sponsored Attack” และมีการขายช่องโหว่ที่ผู้ผลิตยังไม่ถูกค้นพบที่เรียกว่า “Zero-Day Exploit” ในตลาดมืด หรือใน Dark Web

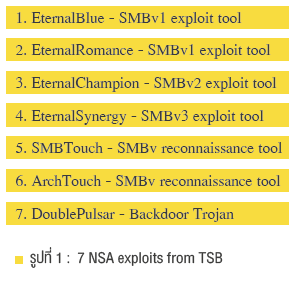

อีกทั้งหลายผลิตภัณฑ์ยังฝัง Backdoor มาจากโรงงานโดยการร่วมมือกับรัฐบาลในประเทศผู้ผลิต และยังไม่รวมโปรแกรมเจาะช่องโหว่ผู้ผลิตยังไม่ถูกค้นพบของทั้ง CIA และ NSA ที่หลุดออกมาจากกลุ่มแฮกเกอร์ ที่นำมาปล่อยให้ดาวน์โหลดกันทั่วไป เช่น กลุ่ม The Shadow Brokers (TSB) ได้ปล่อย Cyber Weapon ของ NSA ออกมาให้ชาวโลกได้เห็นกันดังรูปที่ 1

รูปที่ 1 : 7 NSA exploits from TSB

สรุปได้ว่าในปัจจุบันและอนาคตไม่ใช่แค่ “IT Security” หรือ “Information Security” แต่รวมถึง “OT Security” (Operational Security) ที่ครอบคลุมไปถึงระบบ SCADA/ICS ตลอดจน IOT Security (Internet Of Thing Security) ที่มีการเจาะระบบกันแม้กระทั่งการเจาะกล้องวงจรปิด

ยกตัวอย่างมัลแวร์ Mirai Botnet ที่เจาะ CCTV มาทำการโจมตีในรูปแบบ DDoS Attack เป็นต้น ดังนั้นจึงไม่มีระบบออนไลน์ระบบใดที่ปลอดภัย 100% “ทุกระบบมีสิทธิ์ถูกเจาะตลอดเวลา 24X7 ดังนั้นเราจึงควรเตรียมการรับมืออยู่เสมอ” จึงเป็นที่มาของแนวคิด “Cyber Resilience” ในที่สุด

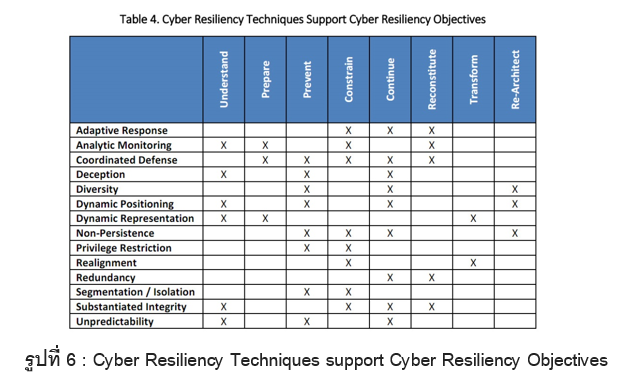

ทำความเข้าใจ “Cyber Resiliency Engineering Framework (CREF) ” MITRE Corporation ได้พัฒนา “Cyber Resiliency Engineering Framework (CREF) (ดูรูปที่ 2) ขึ้นในปี ค.ศ. 2011 โดยมีหลักการในการออกแบบหรือ “Cyber Resiliency Design Principle ” (ดูรูปที่ 3) อธิบายแนวคิดนี้ในปี ค.ศ. 2017 มุ่งเน้นไปที่ Advanced Cyber Threat หรือ Advanced Persistent Threat (APT) จึงจำเป็นต้องมีการออกแบบระบบให้มีความพิเศษในการรองรับการโจมตีในรูปแบบนี้ โดยเฉพาะ MITRE ได้นำหลักการในการออกแบบ 4 หัวข้อใหญ่มาใช้ ได้แก่ 1. Security 2. Resilience 3. Evolvability 4. Survivability (ดังรูปที่ 4)

ตัว CREF ได้รับการออกแบบมาอย่างปราณีตโดยแบ่งออกเป็น 3 โดเมนหลัก ได้แก่ 1. Goals 2. Objectives 3. Techniques (ดูรูปที่ 5) โดย Goals จะแบ่งออกเป็น 4 Goals ได้แก่ 1. Anticipate 2. Withstand 3. Recover 4. Evolve และแบ่ง Objective ออกเป็น 8 Objectives และ 14 Techniques

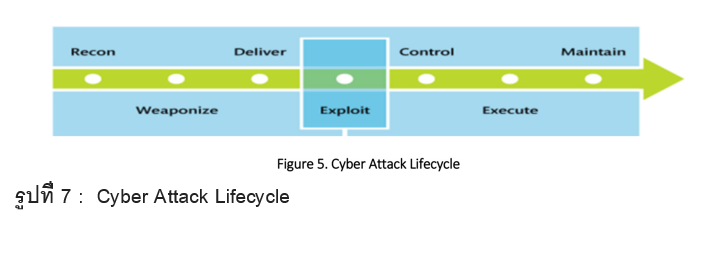

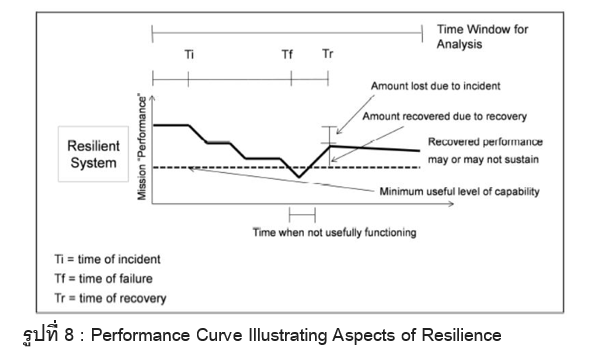

โดย Technique จะสนับสนุน Objective (ดังรูปที่ 6) โดย CREF ได้ออกแบบมาให้เหมาะสมกับ Cyber Attack Lifecycle ในปัจจุบัน (ดูรูปที่ 7) Cyber Attack Lifecycle ได้รับการพัฒนาต่อยอดมาจาก Cyber Kill Chain โดยหลักการของ Cyber Resiliency จะเน้นเรื่องเวลาในการกู้คืนระบบ Time of Recovery (ดังรูปที่ 8)

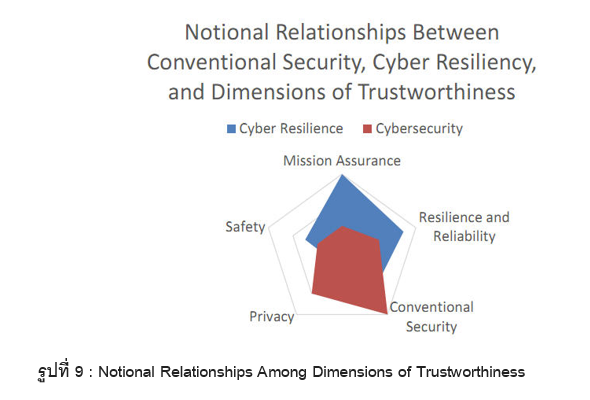

การออกแบบจะคิดถึงความสัมพันธ์ ของ Cybersecurity และ Cyber Resilience (ดังรูปที่ 9) โดย Cyber Resilience มุ่งเน้นไปที่ Mission Assurance และ Resilience/Availability แต่ Cybersecurity มุ่งไปที่ Privacy และ Conventional Security

ในเอกสาร Cyber Resiliency Design Principles, January 2017 ได้ให้คำจำกัดความของ “Cybersecurity” หมายถึง การป้องกันต่อความเสียหายรวมถึงการกู้คืนระบบคอมพิวเตอร์ ระบบการสื่อสารทางอิเล็กทรอนิกส์ การให้บริการสื่อสารทางอิเล็กทรอนิกส์ รวมถึงการปกป้องข้อมูลเพื่อให้อยู่ในสภาพพร้อมใช้ ความถูกต้องครบถ้วน การรักษาความลับ การพิสูจน์ตัวตน และการห้ามปฏิเสธความรับผิดชอบ (ดูรูปที่ 10)

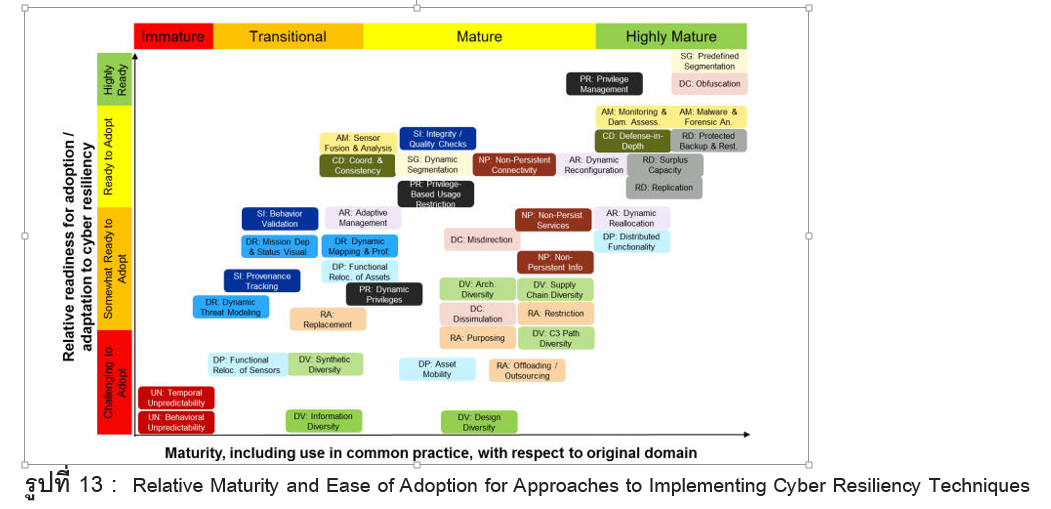

MITRE สรุปหลักการพื้นฐานของ Cyber Resilience ได้เป็นรูปสามเหลี่ยม 4 รูป ดังรูปที่ 11 ทาง MITRE เองได้มองภาพในอนาคตว่า Cyber Resilience จะกลายเป็นส่วนหนึ่งของ Cybersecurity ดังรูปที่ 12 โดยการนำ Cyber Resilience Technique ต่าง ๆ มาใช้ เป็นไปตามหลักการของ Maturity ตั้งแต่ Immature ไปจนถึง Highly Mature ดังรูปที่ 13

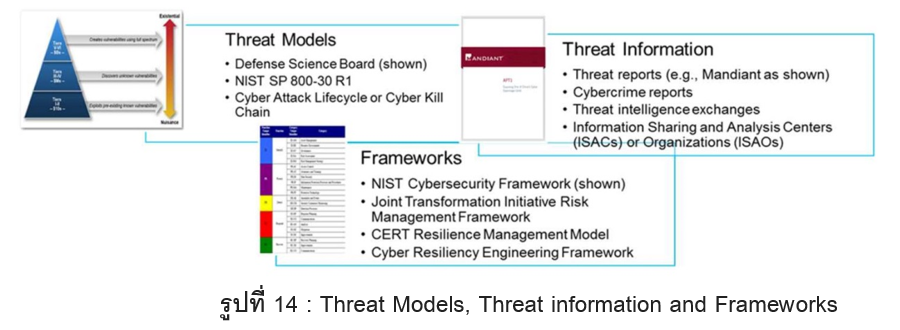

กล่าวโดยสรุปจะเห็นว่า องค์กรทั่วโลกโดยเฉพาะองค์กรที่มีความเกี่ยวข้องกับโครงสร้างพื้นฐานที่มีความสำคัญยิ่งยวด (Critical Infrastructure) นั้น ควรให้ความสำคัญกับ 3 เรื่องใหญ่ ๆ ได้แก่ (ดังรูปที่ 14)

1. Threat Models

2. Threat Information

3. Frameworks

โดยเรื่องที่ 1 Threat Models จะเน้นไปที่ Cyber Attack Lifecycle หรือ Cyber Kill Chain ทำความเข้าใจกับภัยไซเบอร์ให้ถ่องแท้เสียก่อน จากนั้นหันมาดูเรื่องที่ 2 “Threat Information ” หมายถึง การติดตามข่าวสารภัยไซเบอร์ต่าง ๆ ติดตามเทคนิคใหม่ ๆ ของแฮกเกอร์ และ Zero Day Exploit ที่หลุดออกมา

ตลอดจนเรื่อง CTI (Cyber Threat Intelligence) รวมถึงเรื่องการแชร์ Threat Information ในรูปแบบการรวมตัวกันเป็น ISAC (Information Sharing and Analysis Center) และ ISAO (Information Sharing and Analysis Organizations) รวมทั้งการนำ NIST Cybersecurity Framework และ Cyber Resiliency Engineering Framework (CREF) มาใช้ในการบริหารจัดการปัญหาภัยไซเบอร์ที่นับวันจะมีความสลับซับซ้อนและรุนแรงขึ้น

จะเห็นได้ว่าการบริหารจัดการกับภัยไซเบอร์ในปัจจุบันนิยมบริหารจัดการในลักษณะ “Threat Orientated Approach” ที่กำลังเป็นทิศทางของหลายองค์กรในโลกนี้ โดยมี Security Mindset ที่ว่า “ไม่มีระบบใดในโลกนี้ที่ปลอดภัย 100%” จึงต้องมีการนำหลักการ

“Cyber Resilience” หรือ “Cyber Resiliency” เข้ามาใช้ในการเตรียมรับมือกับภัยไซเบอร์ของวันนี้และอนาคต